Dalam era digital saat ini, penggunaan perangkat lunak pembatasan akses menjadi semakin vital dalam menjaga keamanan dan privasi data. Dengan meningkatnya ancaman keamanan siber, organisasi dan individu beralih ke solusi perangkat lunak yang dapat mengelola dan membatasi akses ke informasi sensitif. Perangkat lunak ini memungkinkan administrator untuk menentukan siapa saja yang dapat mengakses data tertentu, kapan, dan untuk berapa lama. Dengan demikian, risiko kebocoran data atau akses tidak sah dapat diminimalkan.

Keuntungan Penggunaan Perangkat Lunak Pembatasan Akses

Satu dari banyak keuntungan menggunakan perangkat lunak pembatasan akses adalah kemampuannya untuk meningkatkan keamanan data. Dengan pengaturan yang tepat, hanya individu yang berwenang yang dapat mengakses informasi penting, mengurangi kemungkinan pelanggaran data. Selain itu, perangkat lunak ini mampu memberikan laporan audit yang rinci, memungkinkan organisasi untuk melacak siapa yang mengakses informasi tertentu dan kapan. Hal ini membantu dalam deteksi awal kegiatan mencurigakan yang bisa mengindikasikan ancaman keamanan.

Perangkat lunak pembatasan akses juga memungkinkan organisasi untuk beroperasi dengan lebih efisien. Dengan sistem yang terotomatisasi, waktu yang dibutuhkan untuk mengelola hak dan izin akses dapat diminimalkan, memungkinkan sumber daya dialokasikan ke area lain yang lebih produktif. Pembaruan otomatis dan penyesuaian akses secara real-time juga memastikan bahwa kebijakan akses selalu terkini dan bergerak seiring dengan perubahan kebutuhan bisnis dan regulasi.

Keamanan data bukanlah satu-satunya keuntungan. Penggunaan perangkat lunak pembatasan akses juga berarti peningkatan dalam manajemen kepatuhan. Banyak industri memiliki regulasi ketat mengenai siapa yang dapat mengakses apa, dan sistem ini membantu mematuhi aturan tersebut, mengurangi risiko penalti hukum dan reputasi buruk.

Fitur Utama Perangkat Lunak Pembatasan Akses

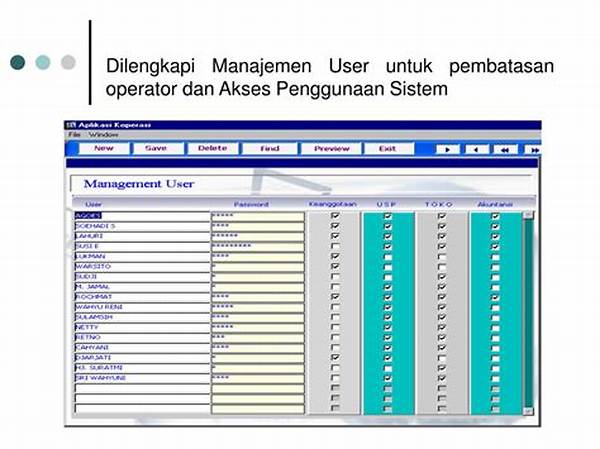

1. Kontrol Akses Berbasis Peran: Mengizinkan akses berdasarkan peran spesifik dalam organisasi, memastikan hanya informasi yang relevan yang tersedia untuk setiap pengguna.

2. Akses Waktu Terbatas: Memungkinkan akses ke data hanya untuk jangka waktu tertentu, yang sangat berguna dalam kasus pekerjaan proyek atau kontrak.

3. Autentikasi Multi-Faktor: Penggunaan autentikasi yang lebih dari satu tingkat untuk memberikan lapisan keamanan tambahan.

4. Pelacakan dan Pemantauan Aktivitas: Memberikan log dan audit rinci mengenai siapa yang mengakses apa dan kapan, berguna untuk deteksi anomali.

5. Integrasi dengan Sistem Lain: Kemampuan untuk bekerja bersama dengan perangkat lunak dan sistem lain yang sudah ada dalam organisasi untuk operasi lancar.

Implementasi Penggunaan Perangkat Lunak Pembatasan Akses

Penggunaan perangkat lunak pembatasan akses dimulai dengan evaluasi kebutuhan dan risiko keamanan spesifik organisasi. Setelah itu, fase selanjutnya adalah pemilihan perangkat lunak yang paling sesuai dengan kebutuhan tersebut, baik dalam hal fitur maupun anggaran. Proses implementasi biasanya melibatkan pengaturan kebijakan akses, pelatihan staf terkait, dan pengujian untuk memastikan semua berfungsi sebagaimana mestinya.

Ketika sistem sudah aktif, penting untuk memastikan pemantauan terus-menerus dan pembaruan kebijakan akses sejalan dengan perubahan struktur organisasi atau regulasi baru yang mungkin berlaku. Penggunaan perangkat lunak pembatasan akses bukanlah proses sekali jalan; ini adalah komitmen jangka panjang terhadap keamanan dan efisiensi operasional organisasi. Dengan pengelolaan dan pemantauan yang tepat, organisasi dapat mengandalkan perangkat lunak ini untuk meningkatkan keamanan dan kepatuhan mereka.

Tantangan dalam Penggunaan Perangkat Lunak Pembatasan Akses

Meskipun menawarkan banyak keuntungan, ada sejumlah tantangan dalam penggunaan perangkat lunak pembatasan akses. Pertama adalah resistensi dari pengguna yang mungkin merasa terganggu dengan batasan akses yang baru. Untuk mengatasi ini, pelatihan dan komunikasi yang efektif sangat penting agar semua anggota organisasi memahami manfaat dari sistem ini.

Selain itu, integrasi dengan sistem yang sudah ada dapat menjadi rumit dan memerlukan modifikasi yang mendalam, terutama jika infrastruktur TI organisasi tersebut kompleks. Dalam beberapa kasus, biaya awal dari pembelian dan implementasi perangkat lunak dapat menjadi penghalang, meskipun manfaat jangka panjang seringkali melebihi investasi awal.

Pengaruh Teknologi Terhadap Penggunaan Perangkat Lunak Pembatasan Akses

Dengan kemajuan teknologi, penggunaan perangkat lunak pembatasan akses juga mengalami perkembangan signifikan. Teknologi cloud, misalnya, telah memungkinkan perangkat lunak ini untuk lebih mudah diakses dan dikelola dari mana saja. Ini memberikan fleksibilitas dan kesiapan yang lebih baik dalam menghadapi ancaman keamanan yang muncul.

Selain itu, perkembangan kecerdasan buatan memberikan kontribusi pada peningkatan efisiensi sistem pembatasan akses. Algoritma analisis perilaku dapat digunakan untuk mengidentifikasi pola akses yang mencurigakan secara real-time, memungkinkan tindakan pencegahan yang lebih cepat dan cerdas.

Rangkuman

Penggunaan perangkat lunak pembatasan akses adalah sebuah langkah proaktif yang diambil oleh organisasi untuk melindungi data mereka dari ancaman baik internal maupun eksternal. Dengan kontrol akses yang tepat, risiko kebocoran data dapat ditekan, sementara kepatuhan terhadap regulasi dapat dipertahankan. Meskipun demikian, perhatian khusus perlu diberikan pada tantangan yang mungkin muncul selama pelaksanaan dan operasional.

Manfaat jangka panjang dari penggunaan perangkat lunak pembatasan akses termasuk peningkatan keamanan, efisiensi operasional yang lebih baik, dan manajemen kepatuhan yang lebih tepat. Namun, hal ini memerlukan komitmen berkelanjutan dari organisasi untuk memastikan bahwa perangkat lunak selalu beradaptasi dengan kebutuhan bisnis dan perubahan lingkungan regulasi. Dengan demikian, perangkat lunak pembatasan akses bukan hanya alat, tetapi bagian integral dari strategi keamanan dan manajemen risiko suatu organisasi.